VULNERABILIDADE DO APACHE

O

Apache HTTP Server , também chamado Apache ou httpd, é um servidor HTTP gratuito e de código aberto. O Apache é o servidor da Web mais popular na Internet há mais de duas décadas. A principal funcionalidade do Apache é processar solicitações / respostas HTTP e despachar dados para encadeamentos e processos usando seu MPM (Multi Processing Module). Uma ampla gama de módulos (mods) disponíveis para ampliar a funcionalidade principal.

O módulo mod_md do Apache é usado para gerenciar domínios em hosts virtuais, automatizar o provisionamento de certificado SSL usando o protocolo ACME.

Uma vulnerabilidade de desreferenciamento de ponteiro nulo foi relatada no módulo mod_md do Apache (CVE-2018-8011). Isso ocorre devido à validação insuficiente de solicitações de entrada. Um invasor não autenticado remoto pode explorar esta vulnerabilidade enviando uma solicitação HTTP criada para um Apache vulnerável. A exploração bem-sucedida desta vulnerabilidade pode levar à negação de serviço.

CVE-2018-8011:

O httpd do Apache pode ser configurado para carregar o módulo mod_md. se o Apache rodando com o mod_md, as funções do módulo md_http_challenge () ou md_require_https_maybe () são chamadas posteriormente. Essas funções deferência o ponteiro para seqüência de caracteres PATH sem verificar para NULL. Isso leva a falha de segmentação ou violação de acesso.

URI padrão: <esquema>: // <host>: <porta> / <caminho1> / <caminho2>? <Nome do usuário> = <valor da consulta> # <fragmento>

Se Request-URI for enviado sem componente de caminho na solicitação HTTP da seguinte maneira:

GET <esquema>: // HTTP / 1.1

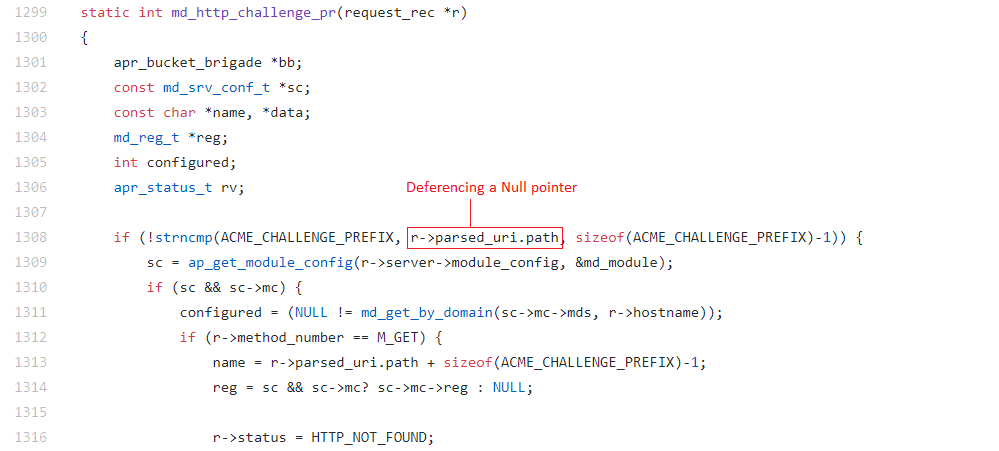

Host: <host>Fig: 1 trecho de código de mod_md.c

A versão 2.4.30 a 2.4.33 do Apache Software Foundation é afetada por esta vulnerabilidade.

Isto é corrigido no httpd 2.4.34

Se você continuar a usar a versão afetada, configure as regras de acesso do firewall para bloquear o acesso não autenticado.

- IPS: solicitação suspeita URI 26

- IPS: solicitação suspeita URI 27

md_http_challenge () é chamado com r-> parsed_uri.path como NULL. Referência de seqüência de caracteres desreferencia o ponteiro NULL que leva à violação de acesso.

Um invasor remoto, sem autenticação, pode enviar uma solicitação HTTP criada para um servidor Apache vulnerável, levando à negação de serviço (DOS).

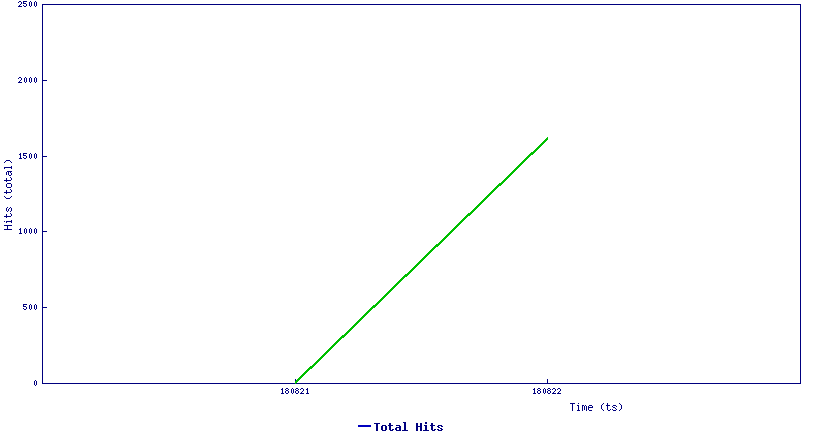

Gráfico de tendência:

A SonicWall observou que os atacantes estão alavancando ativamente esse vetor, como você pode ver abaixo do total de hosts únicos atingidos por isso em apenas um dia.

Patch:

A versão 2.4.30 a 2.4.33 do Apache Software Foundation é afetada por esta vulnerabilidade. Isto é corrigido no httpd 2.4.34Se você continuar a usar a versão afetada, configure as regras de acesso do firewall para bloquear o acesso não autenticado.

- IPS: solicitação suspeita URI 26

- IPS: solicitação suspeita URI 27

O mecanismo de busca Shodan nos diz que> 1% dos servidores Apache na Internet (~ 300.000) são vulneráveis a isso, se estiverem configurados para usar o módulo mod_md.

A SonicWall recomenda que os clientes que usam o Apache atualizem para a versão mais recente.

Comentários

Postar um comentário